Dispozitivelor conectate la internet li se atribuie numere unice numite adrese IP. Știți acest site ca RouterSecurity.org și adresa sa IP este 216.92.136.14. Toate comunicările de pe internet se bazează pe aceste numere unice, numele site-urilor web și numele computerelor sunt doar o comoditate. Sistemul care traduce numele în adresele IP numerice subiacente se numește DNS (Domain Name System) și computerele care efectuează traducerea sunt denumite servere DNS.

Serverele DNS sunt extrem important. Probabil 99% din toate comunicațiile dintre două computere de pe Internet, începe cu un apel către un server DNS pentru a traduce numele unui computer într-o adresă IP.

Serverele DNS rău intenționate pot face ceea ce poate face orice traducător rău intenționat - te-am mintit. De exemplu, s-ar putea să vă trimită la o copie înșelătoare a unui site web. La fel ca mâncarea, nu ar trebui să luați serverele DNS de la un străin.

Puteți verifica un computer sau un router pentru a vedea care sunt serverele dvs. DNS ar trebui să fi, dar paginile de mai jos arată ce sunt de fapt sunt. Acestea raportează serverele DNS ale dispozitivului dvs. de calcul în prezent folosind. Avem nevoie de teste ca acestea, deoarece există patru locuri pe care serverele DNS ar putea provin de la: routerul la care este conectat un dispozitiv de calcul, dispozitivul de calcul în sine, software-ul client VPN care rulează pe dispozitivul de calcul sau un browser web configurat pentru a utiliza DNS criptat (DoH sau DoT). Pentru mai multe informații despre DNS criptat, consultați subiectul DNS criptat de pe site-ul meu Lista de verificare pentru calculul defensiv.

Notă: dacă un browser web folosește DNS criptat, în timp ce altul, pe același dispozitiv de calcul, nu, atunci așteptați ca testele de mai jos să prezinte rezultate diferite în fiecare browser.

Aflați serverele DNS actuale

- Testul de scurgere DNS este sponsorizat de furnizorul VPN IVPN. Oferă un test standard rapid și un test extins mai lent. Ambele raportează adresa IP, numele gazdei, ISP-ul și țara pentru fiecare server DNS detectat (fără oraș).

DNS Leaktest de la furnizorul VPN Confidențialitate perfectă raportează adresa IP, numele gazdei, ISP-ul și țara gazdă pentru fiecare server DNS detectat.

La browserleaks.com/ip trebuie să derulați în jos pentru a vedea serverul (serverele) DNS. Raportează adresa IP, ISP, orașul și țara serverelor DNS. Nu raportează numele gazdei serverului DNS. Pagina afișează, de asemenea, o mulțime de alte informații utile, cum ar fi adresa IP publică, numele gazdei, locația și ISP.

Test de scurgere DNS de la furnizorul VPN ExpressVPN raportează adresa IP, țara și „furnizorul” pentru fiecare server DNS detectat. Nu raportează un nume de gazdă sau un oraș. Rețineți că avertizează întotdeauna că „DNS-ul dvs. este expus!” care într-adevăr înseamnă că nu sunteți conectat la ExpressVPN.

Dacă utilizați OpenDNS, puteți verifica acest lucru la www.opendns.com/welcome/. În loc să afișeze toate serverele DNS detectate, acesta raportează pur și simplu o stare DA/NU cu privire la utilizarea OpenDNS.

NextDNS nu are o pagină web dedicată testerului, dar site-ul web servește același scop. Pentru a testa NextDNS, accesați site-ul lor web și faceți clic pe butonul albastru mare care spune „Încercați acum gratuit”. În partea de sus a paginii rezultate se va spune: "Bine! Acest dispozitiv utilizează NextDNS cu această configurație" dacă se folosește NextDNS. Dacă nu, pagina va spune: "Acest dispozitiv nu folosește NextDNS. Acest dispozitiv utilizează în prezent xxxxxx ca rezolvator DNS". Rețineți că ambele mesaje sunt slab formulate. Testul nu se aplică neapărat la nivel de sistem, este garantat doar pentru browserul web utilizat în prezent. Alte browsere din același sistem și sistemul de operare în sine ar putea utiliza diferiți furnizori DNS.

Actualizați. 14 iunie 2020: Datorită Reddit, am aflat astăzi că NextDNS are o pagină de testare: test.nextdns.io. Cu toate acestea, nu am găsit nicio documentație pe aceasta. Jucând cu el, am constatat că starea „ok” și un protocol de „DOH” înseamnă că browserul/sistemul de operare folosește NextDNS. O stare „neconfigurat” înseamnă că nu utilizează NextNDS. Când se folosește NextDNS, acesta afișează, de asemenea, adresa IP publică (IP client) și adresa IP a serverului NextDNS.

Copertină Testerul VPN raportează mai multe detalii despre serverele dvs. DNS decât oriunde altundeva pe care îl cunosc. Pentru fiecare server DNS detectat, raportează adresa IP, ISP și orașul, statul și țara. Nu afișează numele gazdei. Arată dacă TLS este activat, dacă DNSSEC este activat și multe alte atribute ale fiecărui server DNS care sunt, sincer, peste capul meu și nu sunt explicate. De asemenea, acordă o notă serverului DNS. Pagina testează și multe alte lucruri.

ipx.ac este de la furnizorul VPN VPN.ac. Faceți clic pe partea de jos portocalie mare din partea de jos a paginii pentru a vedea adresa IP, țara și ISP-ul serverelor DNS detectate. Nu afișează numele fiecărui server DNS. Testează mult mai mult decât doar DNS.

Sunt Mullvad? este o pagină de testare VPN pentru Mullvad VPN. Pe lângă confirmarea faptului că sunteți conectat la VPN-ul lor, acesta afișează și adresa IP, numele și țara serverelor DNS. Și testează și WebRTC.

Dacă utilizați AdGuard pentru DNS, pagina de prezentare a acestora include un tester și va confirma/refuza utilizarea serviciului lor (este undeva în mijlocul paginii foarte lungi. În plus, au o pagină de testare dedicată care testează atât DNS-ul lor serviciului și pentru alte software-uri ale lor.

dnsleak.com este sponsorizat și operat de London Trust Media, compania din spatele furnizorului VPN Acces la internet privat. Raportează adresa IP, numele gazdei, orașul și țara pentru fiecare server DNS detectat, dar nu și ISP. Un lucru frumos în legătură cu rezultatele testului este că vă arată adresa IP publică chiar lângă adresa IP a serverului DNS. Dacă vă aflați într-un VPN care utilizează serverul VPN ca server DNS, puteți verifica cu ușurință dacă acesta este cazul. Cu toate acestea, când l-am încercat ultima dată în septembrie 2020, testul a atârnat și nu a raportat nimic. Am încercat mai multe computere, mai multe browsere.

www.whatsmydnsserver.com este de la Sericon Technology. Raportează un singur server DNS chiar și atunci când alți testeri raportează multipli. Afișează adresa IP și „Proprietarul” serverului DNS.

F-Secure Router Checker o face nu verifică într-adevăr routerele, raportează pur și simplu pe un server DNS. Toate celelalte verificări ale serverului DNS raportează pe mai multe servere DNS detectate, F-Secure raportează numai pe unul. Compania spune că scopul lor este să se asigure că routerul dvs. folosește un „server DNS autorizat”, dar nu există așa ceva și nu îl definesc. Serviciul a dispărut din aproximativ februarie. 2016 până în aug. 2016), dar de la jumătatea lunii august 2016, era din nou online.

DNS SUA

Un nou atac asupra serverelor DNS, numit SAD DNS, a fost făcut public în noiembrie 2020. Atacul încearcă să otrăvească rezultatele DNS, adică îndreptând victimele către un server rău intenționat la adresa IP greșită pentru un domeniu. Atacul a fost creat de șase cadre universitare de la Universitatea din California, Riverside și de la Universitatea Tsinghua. Vedeți hârtia și diapozitivele lor.

Puteți testa dacă utilizați un server DNS vulnerabil folosind linkul „Faceți clic pentru a verifica dacă serverul DNS este afectat” de pe pagina DNS SAD. Totuși, ei avertizează că testul lor nu este 100% precis.

Pe 12 noiembrie 2020 am susținut câteva teste. Cloudflare, Google și Quad9 erau toate vulnerabile. DNS-ul de la furnizorul meu VPN nu a fost. NextDNS nu a putut rezolva inițial pagina DNS SAD. Jurnalul a arătat că blochează saddns.net deoarece era un domeniu nou înregistrat. Nu este mare lucru pentru lista albă a domeniului. NextDNS a fost, de asemenea, raportat ca fiind vulnerabil.

a Element descărcat profiluri Puteți gestiona profilurile DNS instalate prin Setări -> General -> VPN și rețea -> DNS. Iată serverele DNS instalate. Puteți sări de la unul la altul. configurați-l cu nextdns. ------------------------------ cloudflare IP-ul serverului DNS este 108.162.213.48 Se pare că serverul DNS rulează Linux> 3.18 De când rulează versiunea vulnerabilă a sistemului de operare care nu a fost încă reparată, serverul dvs. DNS este vulnerabil. Quad9: IP-ul serverului DNS este 74.63.29.247 Deoarece blochează pachetele ICMP de ieșire, serverul DNS nu este vulnerabil. Google DNS IP-ul serverului dvs. DNS este 172.253.214.99 Se pare că serverul dvs. DNS rulează Windows Deoarece rulează un software DNS care utilizează sendto () pe soclul de ieșire, serverul dvs. DNS este vulnerabil indiferent de sistemul de operare pe care îl rulează NextDNS IP-ul serverului dvs. DNS este 207.246.91.188 Se pare că serverul dvs. DNS rulează Linux> 3.18 Deoarece rulează un software DNS care utilizează sendto () pe socket-ul de ieșire, serverul dvs. DNS este vulnerabil indiferent de sistemul de operare pe care îl rulează. ->

De ce sa te deranjezi

Hackarea unui router și schimbarea serverelor DNS este un tip de atac foarte popular. Câteva rapoarte din știri:

- Brazilia este în fruntea unui nou tip de atac de router de către Catalin Cimpanu pentru ZDNet 12 iulie 2019

- Atacurile conduse de site-uri către routere sunt vii și sănătoase. Iată ce trebuie făcut de Dan Goodin la 11 iulie 2019

- NCSC emite o alertă despre atacurile de deturnare DNS active de Ionuț Ilascu pentru computerul Bleemping 14 iulie 2019

- Deturnările DNS în curs vizează Gmail, PayPal, Netflix, bănci și multe altele de Dan Goodin de la Ars Technica 5 aprilie 2019

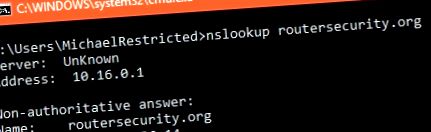

Linie de comanda fanii pot folosi și comanda nslookup pe sistemele de operare desktop (Windows, macOS, Linux). Sintaxa comenzii este foarte simplă: „nslookup domainname”. Primul lucru returnat de comandă este numele și adresa IP a serverului DNS implicit. Mai jos este o captură de ecran din Windows 10.

Dacă sunteți conectat la un VPN, nslookup va returna o adresă IP în rețeaua internă a furnizorului VPN. Acesta a fost cazul în exemplul de mai sus. Singurul test pe care l-am făcut pe Windows 10 a arătat că sistemul de operare este buggy. După deconectarea de la un VPN, nslookup a continuat să raporteze serverul DNS al furnizorilor de VPN. Testele bazate pe browser de mai sus, toate au arătat rezultatele scontate.

Avertisment pentru utilizatorii de Windows: Există o problemă de stocare în memorie cache sau de tamponare care implică VPN-uri. După conectarea la un VPN, site-urile de mai sus se afișează de obicei ambii serverele DNS pre-VPN și serverul DNS actual de la furnizorul VPN. Pe iOS 12 și Android 7.1, toate testerele de mai sus funcționează bine, doar Windows este buggy. Nu am testat alte sisteme de operare. În captura de ecran de mai jos, din pagina de testare Express VPN, cele patru servere OpenDNS erau utilizate înainte ca conexiunea VPN să fie făcută, iar serverul de la Leaseweb SUA provine de la furnizorul VPN. Am încercat comanda „ipconfig/flushdns”, dar nu a ajutat.

Tester Express VPN în timp ce sunteți conectat la un VPN

Pe Windows, singura pagină de testare de mai sus care a fost antiglonț din experiența mea este cea pentru OpenDNS. Raportează pur și simplu un DA/NU cu privire la utilizarea OpenDNS și nu este păcălit de orice problemă de cache care îi încurcă pe ceilalți testeri. Ca o notă laterală, toate serviciile VPN pe care le-am folosit atribuie un singur server DNS. În afara unui VPN, există în mod normal două sau mai multe servere DNS utilizate.

O altă problemă este că diferiți testeri DNS raportează un număr diferit de servere DNS. Unii raportează doar pe un server DNS, alții raportează pe mai multe servere DNS. Nu știu de ce este asta.

Serverele DNS Cloudflare sunt 1.1.1.1 și 1.0.0.1. În noiembrie 2018, Cloudflare a lansat aplicații iOS și Android care configurează aceste sisteme pentru a-și folosi serverele DNS. Funcționează prin crearea unei conexiuni pseudo VPN. Testerii de mai sus nu raportează nici 1.1.1.1, nici 1.0.0.1 ca servere DNS în uz. Aplicația Cloudflare va arăta că este utilizată și sunt sigur că este, dar testerii DNS de mai sus raportează alte adrese IP. Și, nu puteți merge nici după numele gazdei, serverele utilizate de Cloudflare nu au nume de gazdă. Singurul indiciu al acestor testeri este că Cloudflare este ISP.

O caracteristică a Cloudflare DNS este criptarea. Conexiunea dintre computerul dvs. și serverul lor DNS este criptată utilizând una dintre cele două abordări destul de noi: DNS prin TLS sau DNS prin HTTP. Aceasta este doar o problemă atunci când nu utilizați un VPN. Un VPN criptează totul (când funcționează corect) care vine și vine de pe computer, astfel încât nu este nevoie să acordați o atenție specială criptării DNS.

Oricine rulează un VPN pe Windows 8 sau 10 trebuie să fie conștient de o situație în care cererile DNS pot fi trimise în afara tunelului VPN. Pentru mai multe informații, consultați Ghid: Prevenirea scurgerii DNS în timp ce utilizați un VPN pe Windows 10 (și Windows 8).

În mai 2017, Trend Micro a menționat un punct minunat: „Din păcate, testele bazate pe site-uri web pot să nu fie fiabile după ce un router de acasă a fost compromis”. Având în vedere acest lucru, este logic să verificați direct routerul, fie că este vorba de o interfață web sau de o aplicație, pentru a verifica de două ori serverele DNS.

Utilizatorii Windows au o altă opțiune excelentă, programul sniffer de interogare DNS de la Nir Sofer. Programul este gratuit, portabil și dintr-o sursă de încredere. Pur și simplu urmărește cererile și răspunsurile DNS. Înainte de a vă conecta la un VPN, spuneți-i să vă examineze conexiunea Wi-Fi sau Ethernet pentru a confirma că programul funcționează. Apoi conectați-vă la VPN și nu ar trebui să vedeți nicio altă activitate DNS. Ca dovadă suplimentară a faptului că VPN manipulează lucruri, spuneți programului să vă examineze conexiunea VPN (Opțiuni -> Opțiuni de captare) și ar trebui să vedeți toate solicitările DNS.

În ceea ce privește dacă un server DNS funcționează bine, avem testul de spoofabilitate DNS al lui Steve Gibson. Pagina nu are o dată de creare și nici o dată de actualizare, dar există de mult timp.

- Testează-ți dieta! Jenny Craig trusă de pornire în greutate de 5 zile

- De ce somnul ar putea fi secretul pierderii de grăsime Stream Sala de presă pentru fitness

- Sfaturi pentru a avea grijă de laptopul Bloomfield College

- Sfaturi pentru a pierde în greutate fără compromisuri cu papilele gustative de către Shubham Gupta Medium

- Capsule de reducere a greutății, tipuri care au cel mai mare succes în inițiativele de slăbire